SEGURANÇA E DEFESA CIBERNÉTICA

Segurança e defesa cibernética são essenciais para proteger sistemas, redes e dados contra ataques digitais. Enquanto a segurança cibernética foca na prevenção de ameaças, a defesa cibernética envolve detecção e resposta proativa a esses ataques. Ambas são fundamentais para garantir a integridade das informações e a confiança do público. Com o aumento das ameaças, investimentos em tecnologias avançadas e conscientização são vitais para enfrentar os desafios do mundo digital.

Aula - Sistemas Criptográficos Assimétricos

FUNDAMENTOS

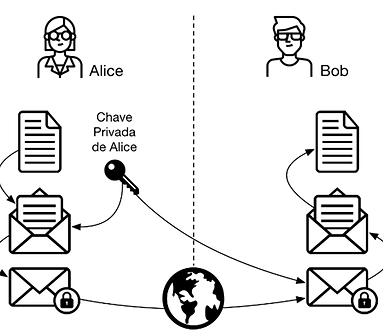

Os participantes em um sistema de criptografia possuem pares de chaves, uma pública e outra privada. A chave pública é compartilhada e usada para criptografar mensagens. A chave privada é mantida em segredo e usada para decifrar as mensagens criptografadas. A chave pública é derivada da chave privada, e apenas a chave privada correspondente pode decifrar mensagens criptografadas com a chave pública.

CARACTERÍSTICAS

A criptografia de chave pública utiliza pares de chaves: uma pública, compartilhada, e uma privada, mantida em segredo. Complexos cálculos matemáticos tornam inviável a derivação da chave privada a partir da pública. Isso elimina a necessidade de transmitir a chave privada, reduzindo a probabilidade de perda. Porém, a complexidade dos cálculos afeta o desempenho das operações de criptografia e decifragem.

RSA

O RSA foi criado por Rivest, Shamir e Adleman, utiliza sua base matemática na dificuldade de fatorar dois números primos e pode ser implementado em diversas linguagens de programação. O Openssl é um sistema gratuito que implementa diversos tipos de algoritmos, inclusive o RSA.

Aula - Sistemas Criptográficos Simétricos

FUNDAMENTOS

K é a chave utilizada para cifrar e decifrar mensagens. Cifragem é o processo matemático que transforma uma mensagem comum em uma mensagem criptografada, enquanto decifragem é o processo reverso, que converte a mensagem criptografada de volta para sua forma original. Um algoritmo criptográfico é um conjunto de instruções em linguagem de programação que executa esses processos de cifragem e decifragem.

CIFRA

Substituição/troca – Neste tipo cada letra é substituída por uma outra pré-definida. Neste modelo para decifragem o processo inverso deve ser feito. Transposição – Neste tipo cada letra é realocada em outra posição. Não há substituição mas sim um embaralhamento dos caracteres.

AES

AES (Advanced Encryption Standard) é um algoritmo de criptografia amplamente utilizado para proteger informações sensíveis. Ele é usado para cifrar e decifrar dados de forma segura, sendo aplicado em diversas áreas, como na proteção de dados em redes de computadores e na segurança de transações financeiras online.

Aula - Pilares da Segurança da Informação

CONFIDENCIALIDADE

Visa proteger a informação contra acesso não autorizado. Em um mundo onde a informação é frequentemente considerada um ativo valioso, garantir que apenas pessoas autorizadas possam acessá-la é crucial. Isso pode ser alcançado através de técnicas como criptografia, controle de acesso rigoroso e políticas de segurança robustas. A confidencialidade é essencial para proteger dados sensíveis, como informações financeiras, médicas e pessoais.

AUTENTICAÇÃO

A autenticação é a garantia de que a origem da informação é legítima. Em outras palavras, verifica se a pessoa ou sistema que está enviando ou acessando dados é quem realmente afirma ser. Isso é frequentemente realizado por meio de métodos como senhas, tokens de segurança, biometria e certificados digitais. A autenticação ajuda a prevenir acessos não autorizados, impedindo que indivíduos mal-intencionados se passem por usuários legítimos.

NÃO-REPÚDIO

Visa evitar que uma parte negue sua participação em uma transação ou comunicação. Em um contexto de segurança da informação, o não-repúdio é importante para garantir a integridade das transações e comunicações digitais. Para alcançar o não-repúdio, são usadas técnicas como assinaturas digitais e registros de auditoria.

INTEGRIDADE

A integridade garante que os dados não foram alterados ou corrompidos durante o armazenamento, transmissão ou processamento. Em um ambiente de segurança da informação, manter a integridade dos dados é fundamental para garantir sua precisão e confiabilidade. Isso é frequentemente alcançado por meio de técnicas como checksums, hashes e assinaturas digitais, que podem detectar alterações não autorizadas nos dados.

DISPONIBILIDADE

A disponibilidade diz respeito à garantia de que os sistemas, serviços e dados estejam sempre acessíveis quando necessário. Isso inclui a proteção contra interrupções não planejadas, como ataques cibernéticos, falhas de hardware ou desastres naturais. Para garantir a disponibilidade, são implementadas medidas como redundância de hardware, backups regulares e planos de continuidade de negócios.

VULNERABILIDADE, AMEAÇA E ATAQUE

A vulnerabilidade pode ser entendida com uma brecha, um defeito no processo de segurança de um sistema ou na estrutura de uma corporação. A ameaça é um possível perigo que pode explorar uma vulnerabilidade. Um ataque é uma ação, derivada de uma ameaça, que visa burlar os serviços de segurança e violar a política de segurança de uma sistema.

Aula - Sessão Criptográfica

VIRTUDES E FALHAS SIMÉTRICO

Virtudes: São rápidos e eficientes, ideais para grandes volumes de dados. Simples de implementar e seguros contra ataques de força bruta. Falhas: Desafio no gerenciamento de chaves compartilhadas. Falta de autenticação direta e dificuldade de escalabilidade para muitos usuários.

VIRTUDES E FALHAS ASSIMÉTRICO

Virtudes: Eliminam a necessidade de compartilhar chaves secretas, oferecendo autenticação direta e escalabilidade para muitos usuários. Falhas: Mais intensivos em termos de processamento computacional e complexos de implementar. Vulneráveis a ataques de MITM sem medidas de segurança adicionais.

SESSÃO CRIPTOGRÁFICA

Utiliza criptografia assimétrica e simétrica para uma comunicação segura: 1.O administrador do servidor cria uma chave privada e a converte em chave pública; 2.O cliente solicita acesso e recebe a chave pública do servidor; 3.O cliente gera uma chave simétrica; 4.Usando a chave pública do servidor, o cliente criptografa a chave simétrica; 5.O cliente envia a chave simétrica criptografada para o servidor; 6.O servidor, usando sua chave privada, decifra a chave simétrica; A partir daí, a comunicação segue apenas com criptografia simétrica, garantindo segurança e eficiência.

Aula - Gestão da Segurança da Informação

PROTEGER AS INFORMAÇÕES

Não é um assunto somente de tecnologia; É uma decisão empresarial; Não acontece por milagre; Deve fazer parte dos requisitos do negócio; Exige postura profissional das pessoas; É liberar a informação apenas para quem precisa; É implementar o conceito de Gestor da informação; Deve contemplar todos colaboradores; É considerar as pessoas um elemento vital; Exige alinhamento com o negócio.

ELEMENTOS PARA PROTEÇÃO

Três itens são exigidos para proteção das informações: Recursos financeiros, para investir em tecnologias e infraestruturas de segurança; Tempo, para implementar, monitorar e atualizar constantemente as medidas de segurança; e Pessoas, com treinamento adequado e conscientização para seguir as melhores práticas de segurança e responder eficazmente a incidentes.

RISCO OPERACIONAL

Qualquer evento que potencialmente possa impedir a organização de atingir seus objetivos (operacionais) é uma ameaça e o RISCO OPERACIONAL é a possibilidade dessa ameaça se transformar em realidade.

Aula - Hashes

CARACTERÍSTICAS

Uma função HASH cria uma saída de tamanho fixo (hash) a partir de uma mensagem de entrada de tamanho variável, sem permitir a recuperação da mensagem original. Não requer chaves privadas ou públicas. As funções hash são como impressões digitais, representando um resumo único de uma mensagem. Qualquer alteração mínima na mensagem original resulta em um hash completamente diferente.

APLICAÇÕES

A utilização mais comum dos algoritmos de hash são em autenticação e integridade de mensagens e arquivos. Como exemplo, vemos em alguns sites arquivos disponíveis para downloads e seus valores de hash respectivos. Cada um que obtiver um cópia do arquivo poderá conferir se o resumo(hash) encontrado no site é o mesmo do gerado a partir da cópia.

ALGORITMOS HASH

Atualmente, alguns dos algoritmos de hash existentes são: MD2, MD4, MD5 e SHA. Além desses, existem variantes mais avançadas e seguras, como SHA-256, SHA-384 e SHA-512, que fazem parte da família SHA-2, e o mais recente SHA-3, desenvolvido para atender a exigências de segurança mais rigorosas. Cada um desses algoritmos possui diferentes níveis de resistência a colisões e ataques criptográficos.

Aula - Assinatura Digital

AUTENTICIDADE

Se “A” cifra uma informação com a chave pública de “B”, apenas “B” pode decifrá-la com sua chave secreta, mas isso não garante que o emissor foi realmente “A”. Para resolver isso, “A” deve gerar uma assinatura da mensagem usando sua chave secreta, verificável com a chave pública de “A”, garantindo a autenticidade. Assinaturas digitais são geradas extraindo um hash da mensagem e criptografando-o com a chave secreta de “A”, resultando na assinatura digital.

5 CRITÉRIOS

As assinaturas digitais satisfazem cinco critérios das assinaturas convencionais: Não podem ser falsificadas – somente o assinante possui a chave privada; São autênticas – verificadas com a chave pública do emissor; Não são reutilizáveis – a assinatura não pode ser transferida para outro documento; O documento assinado é inalterável – qualquer alteração invalida a assinatura; Não podem ser repudiadas – o emissor não pode negar a assinatura, pois só ele possui a chave secreta.

DIGITAL X ELETRÔNICA

A assinatura digital utiliza criptografia e certificação para maior segurança e autenticidade, enquanto a assinatura eletrônica é um termo mais amplo que pode envolver vários métodos de aceitação eletrônica, com níveis variáveis de segurança.

Aula - Certificados Digitais

CERTIFICADOS DIGITAIS

Os certificados são como uma carteira de identidade eletrônica, ele assegura que alguma autoridade fez checagens razoáveis da identidade do portador. O certificado digital comprova a ligação entre uma chave e seu portador, assim como o R.G. prova a identidade de alguém. Ex: o R.G é expedido pela SSP/SP (secretaria de segurança publica do estado de são paulo).

AUTORIDADES CERTIFICADORAS

São equivalentes eletrônicos ao cartório notarial. Eles emitem, autenticam e gerenciam certificados digitais. Oferecem serviço contínuo, confiável, operando 24 horas por dia, 7 dias por semana e são acessíveis globalmente pelos clientes. Possuem arquitetura hierárquica.

REPOSITÓRIOS DE CERTIFICADOS

Todo sistema operacional possui um repositório de certificados, contendo chaves públicas de autoridades certificadoras confiáveis. É importante tomar cuidado com fraudes, especialmente com certificados raízes falsos, que podem ser usados para ataques de phishing e comprometer a segurança das comunicações.